![]()

更新日: 2022年01月05日

HIRTでは、4 つのIRT(*)という組織編成モデルを採用して脆弱性対策/インシデント対応を進めています。

4つのIRTとは、IRT間の調整業務を行なうHIRTセンタ、情報システム並びに制御システム関連製品を開発する側面(製品ベンダIRT)、その製品を用いたシステムを構築やサービスを提供する側面(SIベンダIRT)、そして、インターネットユーザとして自身の企業情報システムを運用管理していく側面(社内ユーザIRT)から構成したモデルです。

HIRT-PUB10008では、情報システム並びに制御システム関連製品を開発する側面(製品ベンダIRT)に焦点を絞り、日立グループにおける製品脆弱性情報の開示プロセスについて紹介したいと思います。

* IRT(Incident Response/Readiness Team)

サイバーセキュリティ問題の発生に際して、それを検知し、関連組織と連絡をとり、被害拡大を防ぐと共に、再発を防止するための原因究明と改善を行う組織の総称です。CSIRT(Cyber/Computer Security Incident Response/Readiness Team)とも呼ばれています。

日立グループが推進している製品脆弱性情報の開示プロセスの流れを図1 に示します。製品脆弱性情報の開示プロセスを大別すると、3 つのステップに分けることができます。

ステップ1:脆弱性情報の入手 ... (1) ISO/IEC 29147:2014 脆弱性情報の開示

ステップ2:調査ならびに対策 ... (2) ISO/IEC 30111:2013 脆弱性対応手順

ステップ3:情報公開 ... (3)(4) ISO/IEC 29147:2014 脆弱性情報の開示

以降、3つのステップの概要を紹介します。

脆弱性そのものについての情報、検証方法や攻撃手法に関する情報など(以降、脆弱性関連情報)の入手経路は複数あります。代表的な入手経路を、対応件数の多い順に並べてみます。

HIRTと製品開発に関わる関連部門では、製品セキュリティの向上に向けた活動のひとつとして、脆弱性を発見し、除去するための活動を積極的に進めています。このため、設計レビューやテストなど、設計、開発、検査などの製品開発工程において脆弱性が発見されることがあります。なお、発見された脆弱性の影響が日立グループ製品に留まらない(他社製品に影響することがわかった)場合には、情報セキュリティ早期警戒パートナーシップの脆弱性関連情報の届出窓口に報告することで、協調した脆弱性対策を開始します。他社製品に影響することがわかり、情報セキュリティ早期警戒パートナーシップに報告した事例として、JVN#79314822:Tomcat におけるリクエスト処理に関する脆弱性などがあります。

Bugtraqなどのメーリングリスト、セキュリティベンダならびに製品開発ベンダのWebサイトなど、脆弱性関連情報が公開情報として掲載されています。HIRTでは、製品開発部署と連携し、脆弱性関連情報を収集しています。この中には、類似の脆弱性の有無を調査するための情報収集が含まれています。

日立グループは、2004年7月から情報セキュリティ早期警戒パートナーシップに製品開発ベンダとして参画し、製品の脆弱性対策を推進しています。HIRTは、日立グループの窓口として、通知された脆弱性関連情報を製品開発部署に展開しています。

HIRTでは、2005年以降、CERT/CCから脆弱性関連情報を直接受信する窓口を開設しています。この窓口に通知された脆弱性関連情報については、関連する製品開発部署に展開をしています。

セキュリティ研究者などからの通知(第一報)は、必ずしも、HIRTに入るわけではありません。HIRTでは、通知(第一報)を受信した部署と連携し、通知された脆弱性関連情報をフォローすると共に、関連する製品開発部署に展開します。セキュリティ研究者などからの通知で対応した事例として、JVNVU#472363:IPv6実装におけるForward Information Baseのアップデートに関する問題などがあります。詳細については、脆弱性ハンドリングに関する謝辞を参照してください。

製品開発部署に展開された脆弱性関連情報は、脆弱性の影響調査と共に、対策版の準備に入ります。

調査ならびに対策にあたっての基本的な考え方は、「対策情報を公表日に同時に公開する」「公表日一致の原則に従う」の2つです。「対策情報を公表日に同時に公開する」とは、脆弱性を公開する時点で該当製品の対策版を用意することです。また、「公表日一致の原則に従う」とは、複数の製品開発ベンダの製品が影響を与える脆弱性については、関係者間で一定の足並みをそろえて公開することです。このため、情報セキュリティ早期警戒パートナーシップやセキュリティ研究者との間で、必要に応じて公表日までのタイムラインを調整して対策を進めることになります。

脆弱性には、実装に依存した脆弱性とプロトコルのような仕様に依存した脆弱性があります。後者の仕様に依存した脆弱性の場合、相互接続性など対策に伴う影響を考慮する必要があります。このような場合、脆弱性対策の調整機関であるCERT/CCやJPCERT/CCの協力を得て、製品開発者が対策ならびに、対策に伴う影響について意見交換するための場を通じた対策検討をおこなうことがあります。意見交換するための場を通じた対策検討の事例としては、2008年に報告されたIPv6の脆弱性であるVU#472363などがあります。VU#472363での対応経緯の詳細については、「Internet Week 2008:2008年我々を悩ませた脆弱性たち:IPv6脆弱性 VU#472363対応」を参照してください。

製品開発部署において、該当する対策版の準備ができると、対策情報を掲載するセキュリティ情報の作成にはいります。

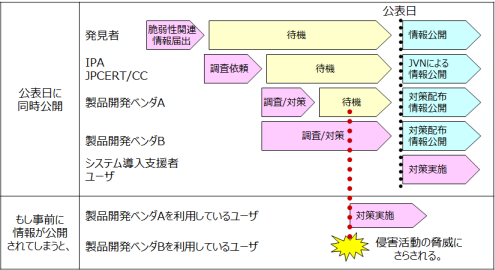

セキュリティ情報の公開にあたっては、前述の「対策情報を公表日に同時に公開する」「公表日一致の原則に従う」を考慮した対応が必要となります。これは、調査ならびに対策中に、脆弱性関連情報を一般に公表したり、また悪意のある第三者に漏れてしまったりすると、対策方法が整わない時点で、悪意のあるコード(攻撃コード)が開発され、流通し、システムの脆弱性への攻撃が始まる可能性があるからです。このような状況は、製品利用者の情報システム並びに制御システムに対する侵害活動の脅威が高まることになるため、絶対に避けなければなりません。複数組織の情報システム並びに制御システムで利用されている製品に影響を与える脆弱性の場合、特に、複数の製品開発ベンダの製品が影響を与える脆弱性の場合に、関係者間で調整された一般公表日を待たずに、単独で情報公開することは、他の製品利用者の情報システム並びに制御システムを危険にさらしてしまうことになります。このため、情報セキュリティ早期警戒パートナーシップやCERT/CC からの通知された脆弱性が、複数の製品開発ベンダの製品が影響を与える脆弱性の場合には、「公表日一致の原則」に従い、関係者間で調整された公表日まで情報公開を待機します(図2)。

また、過去に、第三者によって公表日前のCERT/CCのセキュリティ情報が公開メーリングリストに投稿されてしまうという事例 ( [Full-Disclosure] Overflow in SunRPC-derived XDR libraries ) があったことから、この間、関係者は、脆弱性関連情報、セキュリティ情報を適切に管理することが求められています。

図2:公表日一致の原則

(=侵害活動の脅威から情報システム並びに制御システムを守るための仕組みのひとつ)

公表日には、製品開発部署のサポート窓口からの電子メールによるセキュリティ情報連絡、製品開発部署ウェブサイトへのセキュリティ情報掲載などを通して、対策情報を利用者に周知するための活動を開始します。

HIRTでは、対策情報の展開活動の一環として、2005年9月、日立グループの製品/サービスのセキュリティ問題に関する情報を統合的にインターネット利用者に提供するため、各事業部ならびにグループ会社のウェブサイトから発信されているセキュリティ情報を統合する窓口ページを開設しました。

セキュリティ情報統合サイト

日本語 http://www.hitachi.co.jp/hirt/

英語 http://www.hitachi.com/hirt/

なお、情報セキュリティ早期警戒パートナーシップや CERT/CC から通知された脆弱性関連情報については、国内の脆弱性対策情報ポータルサイトであるJVN(Japan Vulnerability Notes) や CERT/CC Vulnerability Notes Database に対応状況を掲載することで、対策の展開活動を進めています。

2009年7月からは、国内での効率的な脆弱性対策情報の利活用基盤整備に関する活動にも取り組んでいます。

2013年からは、制御システム製品向けの脆弱性ハンドリングのための対応体制として、HIRTを対外的な窓口の基点とした体制の整備を進めています(図3)。

日立製品のバージョンライフサイクル、EOL(End of Life)については、各製品ページで確認してください。

脆弱性関連情報が発見された場合にそれらをどのように取り扱うべきかを示した取扱基準です。2004年7月7日に制定されました。脆弱性関連情報の適切な流通及び対策の促進を図ることで、コンピュータウイルス、コンピュータ不正アクセス等によって不特定多数の者に対して引き起こされる被害を予防し、高度情報通信ネットワークの安全性の確保にすることを目的としています。

ソフトウェア等の製品やウェブサイトに見つかった脆弱性に関する情報を受け付け、製品開発者やウェブサイト運営者に対策を促し、その対策を周知するための枠組みです(図4)。「ソフトウエア等脆弱性関連情報取扱基準」に基づく官民の連携体制として整備され、2004年7月8日に運用を開始しました。対策される前に脆弱性に関する情報が一般に公表され、コンピュータウイルスや不正アクセスに悪用されることを防ぐとともに、個人情報などの流出や重要システムの停止などの被害発生を予防することにあります。発見されたソフトウェア等の製品に対する脆弱性関連情報は、IPAが受け付け、JPCERT/CCが影響を受けるソフトウェア等の製品を特定し、製品開発者へ内容を通知し、脆弱性への対応の協議・調整をします。JVNは、このようにして対応された脆弱性について、その詳細とともに製品開発者の対応状況を公表し、利用者へ対策を周知します。

情報セキュリティ早期警戒パートナーシップにおける脆弱性関連情報の届出については、http://www.ipa.go.jp/security/vuln/report/index.htmlを参照してください。

また、脆弱性に関する情報が対策される前に一般に公表され、悪用されてしまった事例としては、Windowsのヘルプとサポートセンターの脆弱性(MS10-042)、Oracle Sun Java Deployment Toolkitの脆弱性(VU#886582)などがあります。対策(回避策や緩和策を除く)の確立されていない脆弱性の公開や、対策の確立されていない脆弱性を攻撃対象とした侵害活動の発生については、HIRT-PUB10004:ゼロディに関する対応経緯(2010年)、HIRT-PUB11001:ゼロディに関する対応経緯(2011年)を参照してください。

情報セキュリティ早期警戒パートナーシップで取り扱った脆弱性について、その詳細とともに製品開発者の対応状況を公表し、利用者へ対策を周知することを目的とした国内の脆弱性対策情報のポータルサイトです。HIRTでは、2002年6月からJVNの活動を支援しています。

ベンダ(製品開発ベンダ、オンラインサービス提供者など)が脆弱性情報を受信する際の心得、ベンダが脆弱性情報に関する情報を開示する際の心得など、運用上、考慮すべき点が記述されています(図5)。

ベンダ(製品開発ベンダ、オンラインサービス提供者など)が脆弱性情報を受信してから、対策を完了させるまでの手順を中心に、考慮すべき点が記述されています(図5)。

担当:寺田、大西

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています