IoT技術やOT技術の発展・普及によって、さまざまなものがネットワークにつながるようになってきました。これに伴い、セキュリティ攻撃の手段とターゲットが多様化してきています。情報の漏えいや改ざんだけでなく、システムの稼働停止や不正操作などを引き起こすようなセキュリティインシデントも発生しています。

これらのインシデントには多大な被害をもたらすものがあり、経営へのインパクトも甚大です。このため、情報システム部門やセキュリティ担当者に任せきりというわけにはいきません。経営層から現場まで、全員が役割に応じて行動することで、セキュリティを運用していく必要があります。

今回は、最近のインシデント事例を踏まえた、セキュリティ運用における課題、その課題を解決するためのプロセス、および日立の取り組みについて、セキュリティ事業の企画業務に従事している野末さんにお話を伺います。

セキュリティ運用における課題と日立の取り組みについて語る野末さん

2017年には、ワーム型ランサムウェアWannaCryが世界中で猛威をふるい、コンピュータ上のデータが暗号化される被害が広範囲に発生しました。ワームは、特定のターゲットに狙いを定めるのではなく、ひたすら拡散していくのが特徴です。ランサムウェアはデータを暗号化して、これを人質に金銭等要求するものです。その後も類似するランサムウェアが作られており、WannaCryは過去の話ではありません。

またビジネスメールを装ったり、ぜい弱なIoT機器をターゲットにした攻撃などいわゆる標的型攻撃も盛んです。標的型攻撃では、攻撃者は攻撃相手を研究し、ぜい弱性を突いてきます。

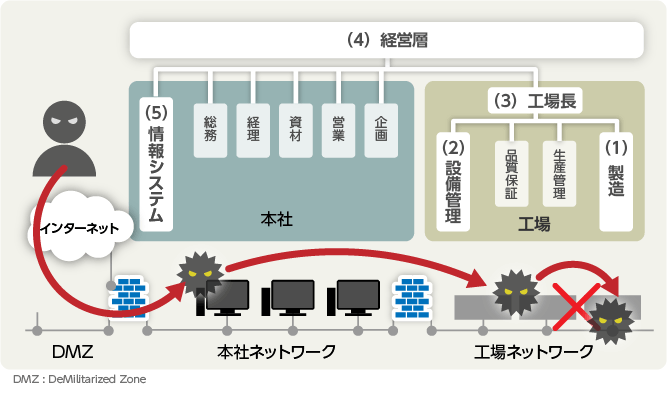

例えばメールやWebアクセス、ファイル転送など何らかの手段で社内ネットワークにインターネット経由でマルウェアが侵入したとします。マルウェアがぜい弱性を突いて拡散し、製造業などであれば工場ネットワーク内へ拡散を繰り返し、最終的に工場のシステムが稼働停止に陥るようなことが考えられます。

図1 マルウェアが拡散し、工場のシステムが稼働停止に陥る

この場合、まず(1)製造部門で、製造ラインが停止していることに気付くでしょう。製造部門から連絡を受けた(2)設備管理部門で、製造ラインを調査しましたが、装置故障なのかネットワークの不具合なのか、原因が判明しません。一方、事態を重く見た(3)工場長経由で、(4)経営層へも一報が入るでしょう。しかし、被害状況、復旧の見込み、経営への影響を把握できず、時間だけがどんどん経過していきます。

(2)設備管理部門から連絡を受けた(5)情報システム部門による解析の結果、マルウェア侵入の痕跡を見つけ、セキュリティ攻撃によるインシデントであることが判明する、といった流れになるかもしれません。

攻撃は巧妙化してきており、見つけにくいのです。しかし攻撃を受ける側も「事象が把握できていない」「情報が共有できていない」「役割が不明確である」の3つが原因として考えられます。

組織、運用、システムの切り口で考えてみたいと思います。まず組織面では、インシデントが発生したときの連絡先、対応者、意思決定者を明確にしておく必要があります。次に運用面では、インシデントが発生したときの対応手順や事業継続計画が必要です。最後にシステム面では、守る必要がある資産を明確にして、攻撃に対する防御手段を設けたり、設けたあとも適切に監視したりすることが必要ですね。

昨今のセキュリティ攻撃は局所的な被害にとどまらず、経営へのインパクトも甚大です。インシデント発生時の速やかな対処は、経営層から現場まで、全員一体となって取り組んでいくべき課題です。

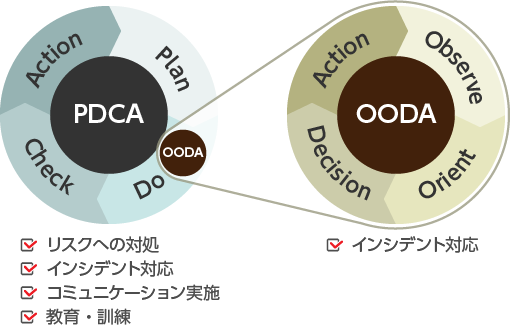

インシデント発生時に最初に異常に気付くであろう現場だけではなく、情報システム部門や経営層も巻き込んで、全社的に情報を共有しながらセキュリティ運用を考えていくことが重要です。インシデントへの対応は、「OODA」と呼ばれるプロセスで実施するとよいでしょう。

OODAについては、耳慣れない方もいらっしゃるかもしれません。OODAとは、Observe(観測)、Orient(特定の方向へフォーカスする)、Decision(手元にある情報での判断)、Action(行動)の略で、PDCAよりも短い周期のプロセスのことです。セキュリティの分野では、何かインシデントが発生した場合に、状況の見えない中で、可能な範囲で情報を拾い上げ、短いサイクルで判断していくプロセスを指します。

もちろん、OODAのプロセスだけでは不十分です。OODAと、よく知られているPDCAとを組み合わせたプロセスを回していくことが必要です。

次に述べる4点について、計画(P)・実践(D)・振り返り(C)・フィードバック(A)のプロセスを回していきます。

先ほどご説明したとおり、インシデント対応はOODAの短いサイクルで実施します。普段から訓練して慣れておくのがよいですね。有事の際の一連の流れを想定して、役割分担とインシデントへの対処の流れを決めていきます。

図2 PDCAとOODAを組み合わせたセキュリティ運用のプロセス

リスクへの対処では、資産を握っている現場の積極的な関与が欠かせませんね。インシデント対応では、あらかじめ定められた役割に応じて対応することがポイントです。例えば、システムからのアラートについて、情報システム部門はセキュリティの観点で調査します。一方現場では、システムが出力したログから、インシデントに無関係のログを排除していきます。このようにして明らかになった事実を基に、影響箇所やインパクト、対応スケジュール等を経営層へ報告して、経営層が次のアクションを判断する、といった役割分担が考えられますね。また、コミュニケーションという観点では、それぞれが持つ情報を見える化することで、効果的かつ正確に情報を共有することが大切です。もちろん、教育・訓練においても、全員の協力は欠かせません。

経営層の視点でセキュリティ運用を考えるときには、「サイバーセキュリティ経営ガイドライン」(経済産業省発行)が参考になるでしょう。また、PDCAの観点でセキュリティ運用を考えるときには、「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針」(内閣サイバーセキュリティセンター(NISC)発行)も参照するとよいですね。

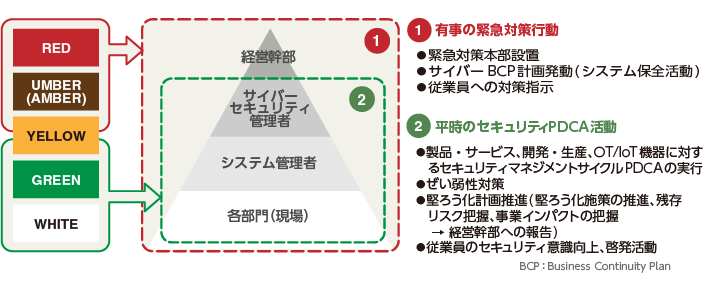

2017年10月からCISO(Chief Information Security Officer)を設置して、情報セキュリティ体制を拡張・強化しています。また、図3に示すとおり、平時の対応と、サイバー攻撃の刑法レベルに合わせた有事の対応を規定しています。さらに、これまでに培ったノウハウを生かして、社会インフラを担うセキュリティ人財育成にも取り組んでいます。

図3 平時の対応と、サイバー攻撃の警報レベルに合わせた有事の対応

なお、社内で培ったノウハウを基に、次のソリューションやサービスをお客さまへご提案しています。

この記事は、2019年9月24日に掲載しています。