![]()

更新日:2014年05月09日

この製品の脆弱性対策情報だけを集めたいという声を聞くことがあります。 HIRT-PUB14009 では、「MyJVN API - getVulnOverviewList の活用方法」と題し、 JVN iPedia に登録されている情報を取得するためのソフトウェアインタフェース MyJVN API を使った 脆弱性対策情報の収集方法について、紹介したいと思います。

MyJVN API は、JVN iPedia に登録されている情報を取得するためのソフトウェアインタフェースで、 次のような情報取得の機能が用意されています。

+ 製品ベンダ一覧の取得 (getVendorList)

+ 製品一覧の取得 (getProductList)

+ 脆弱性対策概要情報一覧の取得 (getVulnOverviewList)

+ 脆弱性対策詳細情報の取得 (getVulnDetailInfo)

+ 統計データの取得 (getStatistics)

など

今回、「JVN iPedia に登録されている情報の中から、指定した製品のみの脆弱性対策の概要情報一覧として表示して欲しい。」という操作を、脆弱性対策概要情報一覧の取得 (getVulnOverviewList) 機能を使って実現していきます。

[ HTTP 要求 ]

脆弱性対策概要情報一覧の取得 (getVulnOverviewList) は、その名の通り、脆弱性対策の概要情報一覧を表示するための API です。

この getVulnOverviewList では、後述する CPE (パラメタ cpeName ) を使って製品を指定することができます。

[ HTTP 応答 ]

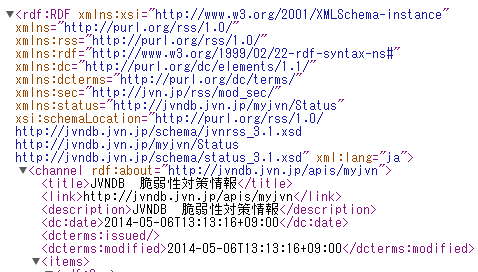

getVulnOverviewList の HTTP 応答形式は、JVNRSS 3.1 (RSS 1.0 + mod_sec)、すなわち、一般的な RSS 形式となっています (図1)。

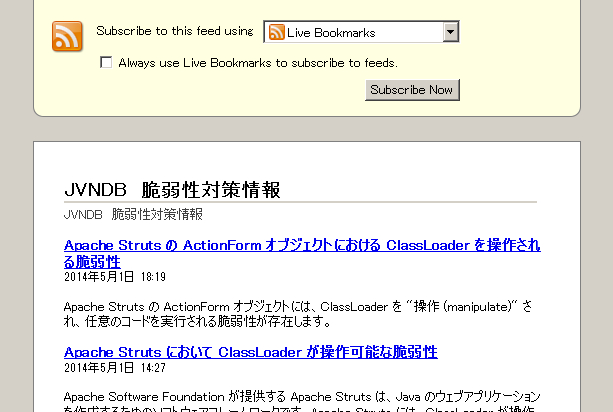

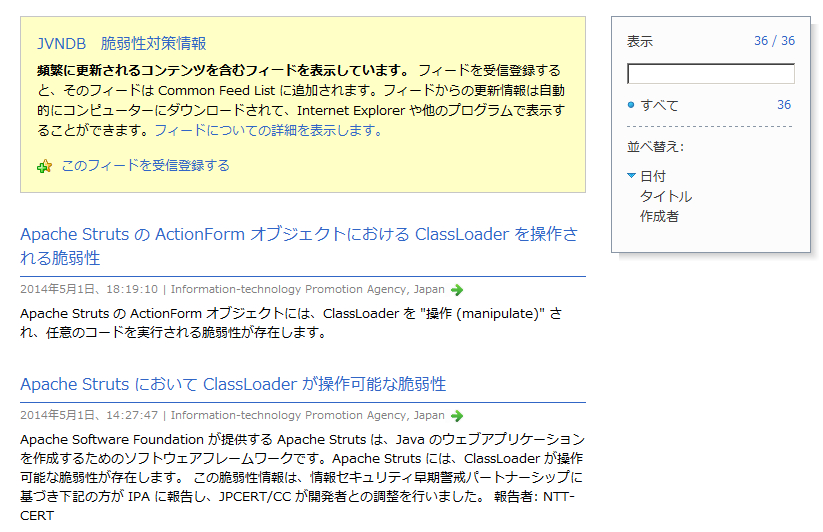

このため、Firefox、Internet Explorer などの RSS 形式を解釈できるブラウザの場合には、ブラウザ上に、脆弱性対策の概要情報一覧を表示することができます (図2)。

図1:getVulnOverviewList の HTTP 応答形式 JVNRSS 3.1 (RSS 1.0 + mod_sec)

図2:getVulnOverviewList の HTTP 応答形式のブラウザ上での表示

CPE とは、Common Platform Enumeration、共通プラットフォーム一覧 と呼ばれているもので、 情報システムを構成する、ハードウェア、ソフトウェアなどを一意に識別するための名称仕様です。

CPE (バージョン2.1/2.2) の基本構成

cpe:/{種別}:{ベンダ名}:{製品名}:{バージョン}:{アップデート}:{エディション}:{言語}

代表的な製品を、CPE (バージョン2.1/2.2) を使い、cpe:/{種別}:{ベンダ名}:{製品名} で記載すると、次のようになります。

+ Apache Struts (cpe:/a:apache:struts)

+ Apache HTTP Server (cpe:/a:apache:http_server)

+ Apache Tomcat (cpe:/a:apache:tomcat)

+ OpenSSL (cpe:/a:openssl:openssl)

+ Android (cpe:/o:google:android)

ハードウェア、ソフトウェアなどを一意に識別するための名称仕様である CPE (バージョン2.1/2.2) を使って、脆弱性対策情報データベースにアクセスしてみましょう。

MyJVN API - getVulnOverviewList は、JVN iPedia に登録されている情報の中から、脆弱性対策の概要情報一覧を表示するための API です。 MyJVN API - getVulnOverviewList では、パラメタ cpeName で CPE を指定することで、製品での脆弱性対策情報の絞込みができます。 上述の代表的な製品の CPE (バージョン2.1/2.2) を指定してアクセスしてみましょう。

NVD (National Vulnerability Database) は、NIST (National Institute of Standards and Technology:米国国立標準技術研究所) が運用している、米国の脆弱性対策情報データベースです。 NVD でも、CPE を指定することで、製品での脆弱性対策情報の絞込みができます。 上述の代表的な製品の CPE (バージョン2.1/2.2) を指定してアクセスしてみましょう。

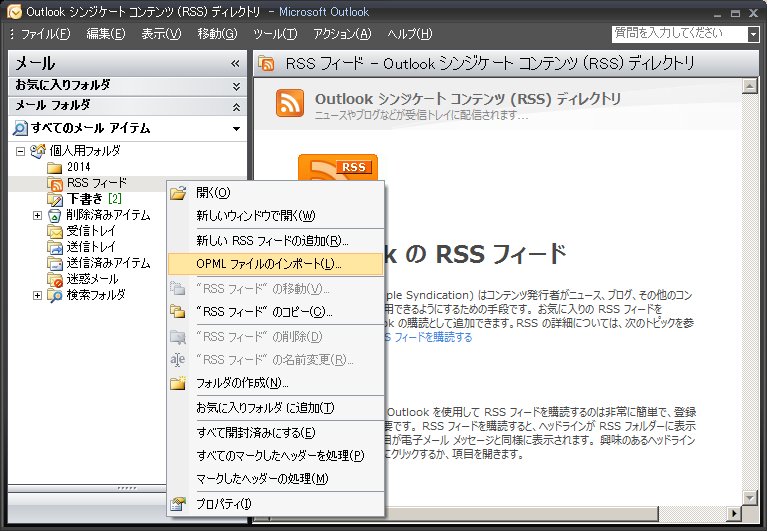

既存のオフィス環境と融合した形で、日々、特定の製品の脆弱性対策情報を収集したい場合には、 マイクロソフト Outlook の RSS フィード機能 (RSS リーダ) を利用できます。

[ ステップ 1 ]

MyJVN API - getVulnOverviewList で、パラメタ cpeName を指定して、製品での脆弱性対策情報の絞込みをします。

ここでは、上述の代表的な製品に絞り込んだ URL リストを OPML (Outline Processor Markup Language) 形式で用意しました。

OPML は、 RSS フィードへの URL リストのインポートやエクスポートに利用できるフォーマットです。

MyJVN API getVulnOverviewList Subscriptions

myjvn_api_getVulnOverviewList.opml

+ Apache Struts (cpe:/a:apache:struts)

+ Apache HTTP Server (cpe:/a:apache:http_server)

+ Apache Tomcat (cpe:/a:apache:tomcat)

+ OpenSSL (cpe:/a:openssl:openssl)

+ Android (cpe:/o:google:android)

図3:マイクロソフト Outlook の RSS フィード機能

[ ステップ 2 ]

myjvn_api_getVulnOverviewList.opml ファイルをダウンロードした後、マイクロソフト Outlook の [ OPMLファイルのインポート ] を使って読み込みます。

(a) インポートする RSS OPML ファイルの選択、(b) Outlook に追加する RSS フィードの選択、(c) 完了 でインポートは終了です。

[ ステップ 3 ]

マイクロソフト Outlook の RSS フィードを選択すると、指定した製品の脆弱性対策情報が、電子メール購読と同じインタフェースで取り扱うことができます。

担当:寺田、大西/HIRT

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています