〜工場のセキュリティ強化のための日立の取り組み〜

サイバー攻撃から工場を守るための、工場向けIoTセキュリティ。前編では、工場へのサイバー攻撃の事例を踏まえたセキュリティのポイントを中心にご紹介しました。

工場のIoT化を進めるうえで、どのようにセキュリティを強化していけばよいのか、また日立の工場ではどのような取り組みをしているのか、前編に引き続き、制御システムのIoT(Internet of Things)セキュリティに取り組む立花さんにお話を伺いました。

株式会社日立製作所 セキュリティソリューション本部 立花広一

どこから手を付けて、何に気を付ければよいのか、何をどこまでやったらよいのかがわからない、という声が多くありますね。具体的なセキュリティ対策を進めていくに当たって、まずは事業や工場のセキュリティの現状を把握することが重要です。工場のラインは一度停止すると事業に大きな影響を与えるため、事業の継続をはばむセキュリティ上の脅威を把握する必要があります。

また、国際規格や業界の標準に従いたいけれど、どうすれば標準に準拠できるかわからないというご相談や、工場の制御システムに関する知識がないため、どうやって生産・製造部門を巻き込んでいけばよいかといったお悩みも寄せられています。寄せられるお悩みはご相談者の立場や企業によってさまざま。それぞれの状況に見合った対策の進め方があると思います。日立ではこれらのご相談に応じた工場のセキュリティ強化にむけた施策を、「現状把握」「多層防御・検知」「運用・対処」のフェーズに分けてご提案しています。

各フェーズでの取り組みについて、これから詳しくご説明します。

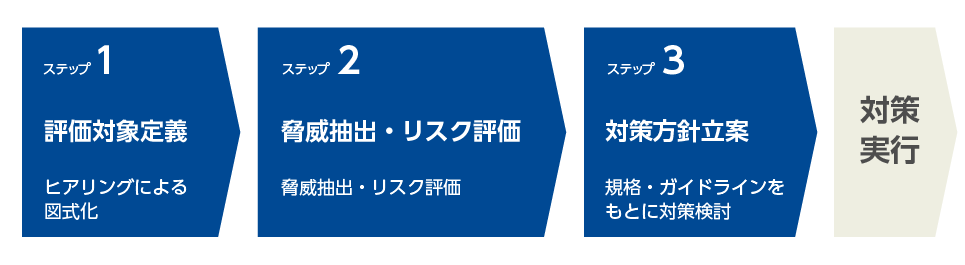

まずは、リスク評価の対象となる工場のネットワークや資産を洗い出すことから始めます。事業継続の観点で起こってはいけない事象をヒアリングしたうえで、その事象のもとになりうるシステムをリスク評価の対象として定義し、システム内部の資産を図式化していきます(ステップ1:評価対象定義)。続いて、ステップ1で図式化した評価対象のリスクを事業継続の観点から分析し、評価対象のシステムに発生しうる脅威からリスクを算出、実施済みのセキュリティ対策との突き合わせを実施します(ステップ2:脅威抽出・リスク評価)。これらを踏まえ、実際の現場で今後実施するセキュリティ対策の方針を決定・立案します。IEC 62443*などの国際規格を活用しながら対策を選択し、対策の目標やスケジュールを立案していきます(ステップ3:対策方針立案)。

日立の工場でも、同様の流れでセキュリティ対策を実施しており、工場のセキュリティの現状を把握したのち、生産・製造環境向けのセキュリティガイドラインを作成し、生産や製造分野への情報セキュリティガバナンス推進、定着化を図っています。

あらゆる脅威に対処するためには1つの対策では不十分です。物理面や運用面といった複数の対策を重ねることで、リスクの発生を抑制し未知のサイバー攻撃の脅威などから工場を守っていきます。その際、ベースとなる対策の1つとして「ゾーニング」があります。

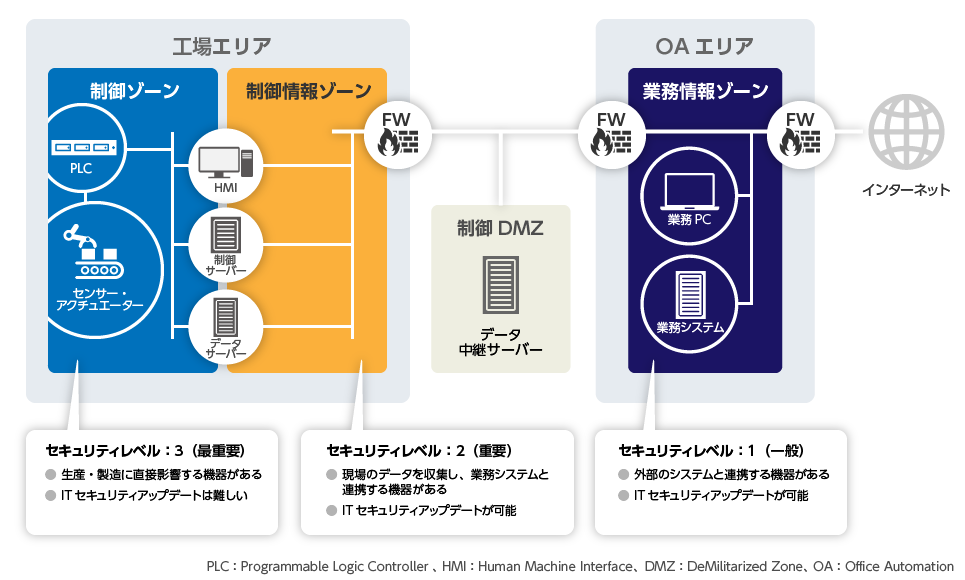

求めるセキュリティレベルや業務の特性に応じ、社内のエリアやネットワークを分離することをゾーニングと呼んでいます。生産・製造を行うエリアでは、機器が万が一停止した際に生産・製造へ与える影響や、機器へのITセキュリティアップデートの適用可否によってセキュリティレベルを分けるというゾーニングを行います。

たとえば以下の図では、セキュリティレベルに応じて社内のネットワークを3つのゾーンに分離しています。セキュリティレベル3の制御ゾーンには生産・製造に直接影響がある機器が、セキュリティレベル2の制御情報ゾーンには現場のデータを収集し、業務システムと連携する機器が配置されています。セキュリティレベル1の業務情報ゾーンには、生産・製造に直接影響がない、外部のシステムと連携するような機器が配置されています。ネットワークやシステムが停止したときに生産・製造への影響が大きいゾーンほど、セキュリティレベルが高いということになります。

ITセキュリティアップデートの可否の話でいうと、セキュリティレベル3の制御ゾーンの機器は、事業継続の観点から、OSのアップデートやパッチ適用のためにシステムを停止することが困難です。一方、セキュリティレベル1の業務情報ゾーンとセキュリティレベル2の制御情報ゾーンの機器は通常のOA機器と同様のセキュリティアップデートが可能です。セキュリティアップデートが困難なゾーンほど、セキュリティレベルが高くなります。

このように社内ネットワークを3つのゾーンに分離したうえで、インターネットとの境界や各ゾーンの間にファイアウォール(FW)を設置しています。さらに、OAエリアと、工場エリアとの間にセキュリティ緩衝エリア(制御DMZ)を設置し、データ中継サーバーを使用することで、不特定多数がアクセスするインターネットから制御システムがあるゾーンへ直接アクセスできないようにしています。

工場エリアでは、特に制御システムを脅かすようなサイバー攻撃や不正を早期に検知し、制御システムの安定稼働を守る必要があります。例えば不正アクセスの脅威に対しては、通信の監視が有効です。通信の監視には、事前に登録したブラックリストに当てはまる通信を検知するだけでなく、正常なシステムの状態をホワイトリストとして定義し、現状と照合することで、未知の脅威も検知できるものもあります。ホワイトリストの作成には機械学習を用いることで、効率化も図れるようになっています。

また、作業者がUSBや端末を持ち込み、制御システムにマルウェアを感染させたり、情報を持ち出したりといったことも考えられます。このようなセキュリティインシデントを防止するために、事前に登録したUSBだけの接続を許可するような方法や、未許可の端末をネットワークから排除する方法もあります。入退室管理を実施し、外部からの不正な侵入を物理的に防ぐことも有効です。

もちろん情報システム部門も関与していますが、工場のセキュリティを運用していく上で主体となるのは、制御システムに関する知識やノウハウを持っている、生産・製造部門です。ただし、生産・製造部門の現場担当者の中にはITやセキュリティについて詳しくない方もいらっしゃいます。その点をカバーできるような仕組みを導入することで、生産・製造部門と情報システム部門の密な連携が可能となり、より強固な工場のセキュリティ運用を実現できると考えています。例えば、OTシステムとITシステムの情報を見える化するアプリケーションを活用し、アラートが挙がったら情報システム部門にエスカレーションする、などインシデント発生時に生産・製造部門が実施することを決めておくことが有効です。

インシデント発生時には情報システム部門から対策案を提示してもらい、それに従って生産・製造部門が対応しています。ただし、情報システム部門に頼るだけでなく、生産・製造部門もセキュリティに関する知識を増やし、徐々に対応できる範囲を増やしていくことも重要です。一方で情報システム部門も、工場の制御システムの知識を身に着けていくことが大切です。生産・製造部門と情報システム部門が一緒になってセキュリティ運用を進めていくのが工場向けIoTセキュリティのポイントですね。

日立は、工場の制御システムを提供していますが、自らも制御システムを活用しており、みなさまと共通の悩みを持っています。工場のセキュリティ強化のために何ができるか、これからもみなさまと一緒に考えていきたいと思います。

この記事は、2020年2月12日に掲載しています。