〜サイバー攻撃から工場を守るためのポイント〜

近年、工場の稼働停止といった実被害をともなう重要インフラへのサイバー攻撃が増加し、かつ攻撃手法も巧妙化してきています。特に2017年のWannaCryの事案以降は、全世界でランサムウェアが猛威をふるっており、さらに被害が広がっています。

今回は、工場へのサイバー攻撃の事例と、事例を踏まえたセキュリティのポイントについて、制御システムのIoT(Internet of Things)セキュリティに取り組む立花さんにお話を伺いました。

株式会社日立製作所 セキュリティソリューション本部 立花広一

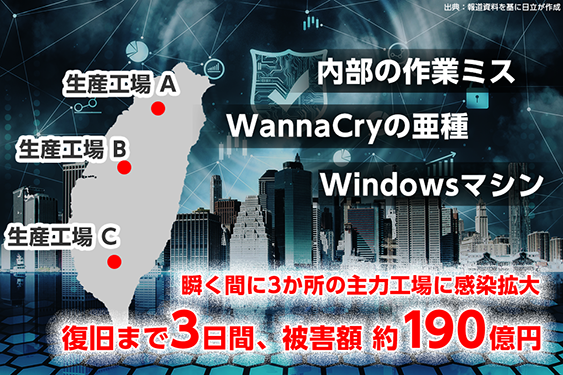

そのとおりです。たとえば、2018年8月に台湾の某社工場で発生した事例が記憶に新しいと思います。工場内の機器がランサムウェアに感染し、ほかの工場にまで感染が広がった結果、製品の出荷遅延が発生しました。

原因は、生産設備の保守業者が持ち込んだ機器をネットワークに接続する際、ウイルスチェックを実施しなかったこととされています。また、そのネットワークに接続しているWindowsのマシンで、ぜい弱性の対策がなされていませんでした。ネットワークに侵入したWannaCryの亜種であるランサムウェアが、これらのマシンへ拡散を繰り返し、さらにはネットワークを通じて別の工場へも感染が広がったのです。感染が発覚してから復旧までは3日間掛かり、工場の生産に影響がありました。

製品の出荷遅延もあり、被害額は190億円とも言われています。株価にも影響がありました。工場ネットワークと社内ネットワークは分離されていたため、幸いにも機密情報の漏えいによる被害は確認されていません。

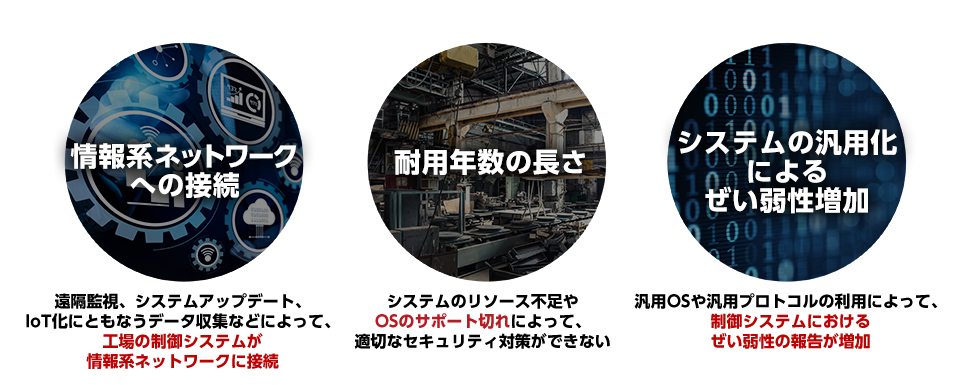

まずは「工場はオフラインシステムだから」という安全神話が、もはや過去の話であることが挙げられます。遠隔監視、システムアップデート、IoT化にともなうデータ収集などによって、工場の制御システムが情報系ネットワークに接続するケースが増えているのです。

また、工場の制御システムの耐用年数が長いため、システムのリソース不足やOSのサポート切れによって、最新セキュリティパッチの適用などのセキュリティ対策ができないことも原因の一つです。さらに最近では、制御システムもWindowsなどの汎用OSやTCP/IPといった汎用プロトコルを利用するケースが増加しています。制御システムにおけるぜい弱性の報告も増えており、これらが攻撃の起点になっているのです。

はい。当社でもぜい弱性対策がされていない機器にWannaCryの感染が広がり、情報システム部門が管理しているPCやサーバーだけでなく、生産システムや倉庫システム、入退室管理システムなどの工場のシステムも一時停止する被害が発生しました。

WannaCryの感染を検知したのは2017年5月12日。その日の深夜、関係者に連絡して対策会議を招集し、同年5月13日には対策会議で対応方針を決定、特定通信の遮断による感染低減、ウイルス駆除、社内機器や外部へのウイルス感染の抑止など、順次対策していきました。影響のあった業務システムが復旧したあとで、感染ルートの調査や被害原因の考察、再発防止策の検討と実行を進めていきました。

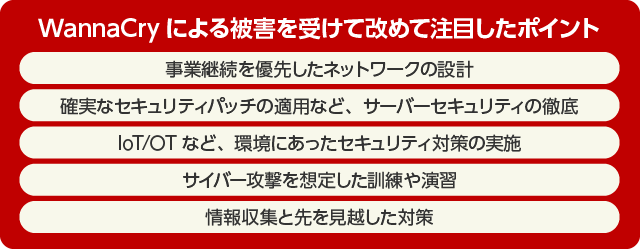

WannaCryの被害が広がった当時は、利便性を最優先にしたフラットなネットワーク構成だったため、短期間で一気に感染が拡大してしまいました。この反省から、工場を含め、いろいろなものがネットワークにつながる前提で、事業継続を優先した設計を推進することが必要だと実感しました。また、24時間稼働が必要なサーバーであっても、セキュリティパッチを確実に適用するためのプロセスを整備するなど、サーバーに対するセキュリティ対策の徹底が重要です。

IoT機器とOT(Operational Technology)機器、それぞれの環境にあったセキュリティ対策が必要です。先ほどお話したとおり、日立では情報システム部門が管理しているIT機器だけでなく、工場の生産設備や制御システムにまで影響がありました。つまり、使用する側も、管理する側も、すべての機器やシステムにセキュリティ対策が必要であるという認識を持つことが大切ですね。事業被害ベースでのリスク分析を実施し、その結果に基づいた対策を実行することも有効です。

また、サイバー攻撃が実際に起こったときを想定して、被害から少しでも早く復旧できるようなシナリオや行動フローを整備し、訓練や演習を拡充すること、脅威情報の収集・分析を強化し、継続的に先を見越した対策を実現するプロセスを整備することも必要ですね。

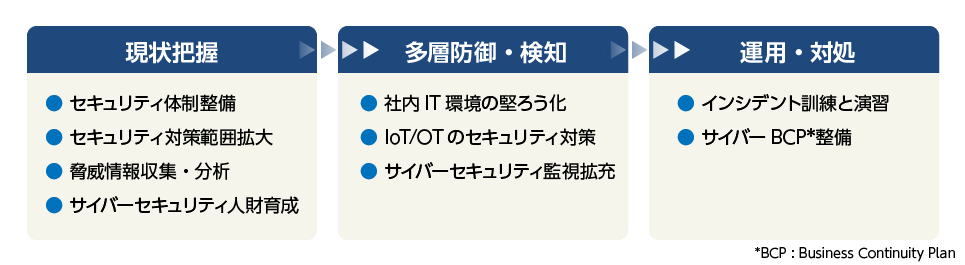

さきほど述べたようなポイントと、サイバー攻撃の増加・巧妙化、および対象が従来のITシステムから生産・製造現場に拡大しているといった環境の変化を踏まえて、「現状把握」「多層防御・検知」「運用・対処」のフェーズに分けて、工場へのサイバー攻撃への対策に取り組んでいます。

具体的には、ガイドラインや国際基準をベースとしたチェックシートを使用してセキュリティ対策を実施しています。また、実際のサイバー攻撃を想定した訓練も実施しています。これらを通じて、サイバー攻撃への抜け漏れのない対策の実現に向けて取り組んでいます。

この記事は、2020年1月7日に掲載しています。