![]()

更新日: 2017年10月10日

2017年5月13日頃からランサムウェアWannaCry(WannaCrypt、WanaCrypt0r、WCrypt、WCRYとも呼ばれる)による感染活動が世界中で発生しています。WannaCryは、Windows SMBv1のリモートからコード実行を許してしまう脆弱性(MS17-010、CVE-2017-0145)を悪用して、他の脆弱なWindowsシステムに感染するネットワークワーム型のランサムウェアです。

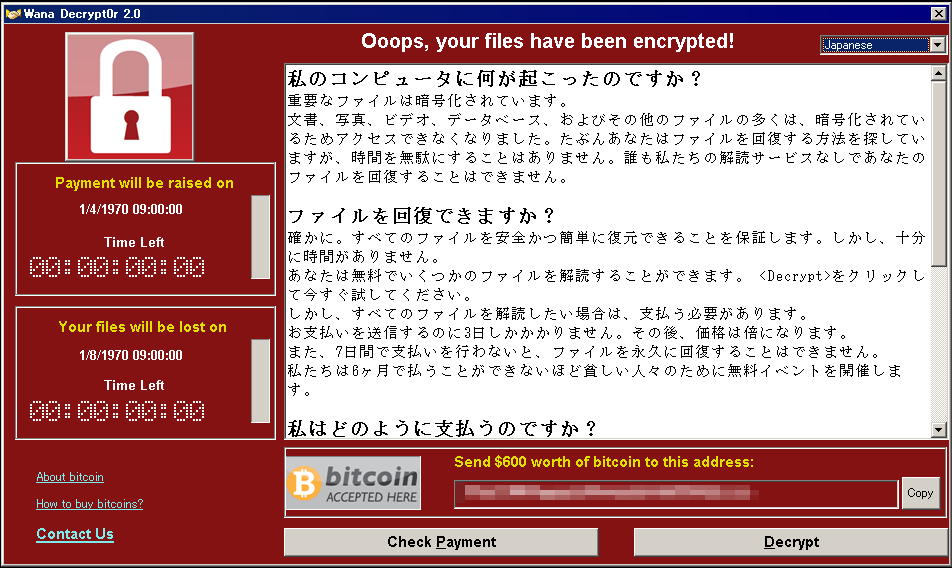

ランサムウェアWannaCryは、ネットワークワーム型の機能を有するランサムウェアで(図1)、感染によって、ファイルを暗号化し、その暗号解除と引き換えに金銭を要求する動作はしますが、5月16日時点で、情報漏えいを引き起こす動作は報告されていません。

(1)動作確認活動

WannaCryは、動作確認用サイトwww[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]comなどにアクセスします。アクセスに成功した場合には活動を停止します。このURLアクセスのことは、動作を停止することからキルスイッチとも呼ばれています。5月15日に入ってから、このキルスイッチを無効化した亜種も報告されています。

(2)生成活動

拡散活動、ランサム活動をしていくために必要な攻撃資源として、新たなexeなどを生成します。

(3)拡散活動

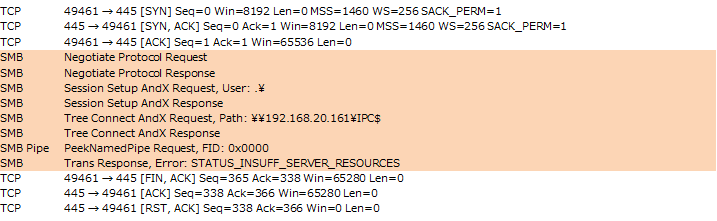

SMB1脆弱性攻撃を通して自己増殖を試みます。自己増殖の流れは、まず、感染先対象となるシステムとの間でSMB1コネクションを確立します。その後、MS17-010脆弱性有無の確認、攻撃ペイロードの準備、バックドアDouble Pulsar有無の確認、攻撃ペイロードの実行によって完了します。

(4)ランサム活動

ランサム活動ではファイルを暗号化し、ファイル拡張子をWNCRYに変更します。さらに、図 2のような脅迫状ダイアログを表示します。

図 2: 脅迫状ダイアログ

2017年05月13日

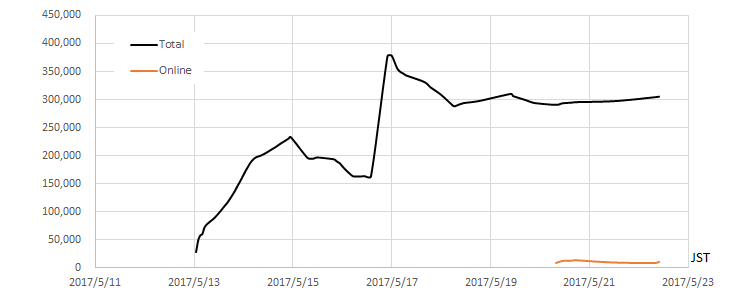

図3: Wcrypt Tracker (1時間毎のオフライン+オンラインIPアドレス数)(出典:malwaretech.com)

2017年05月17日

各所からの注意喚起は、次の通りです。

定期的なバックアップの取得、オフラインでのバックアップ保存により、暗号化されてしまった場合のファイル復旧に備えてください。

マイクロソフトによれば、WannaCryは、Windows 7、Windows Server 2008ならびに、それ以前の脆弱なOSを攻撃対象にしていると報告しています。

Windows Vista、Windows Server 2008、Windows Server 2008 R2、Windows 7、Windows 8.1、Windows Server 2012、Windows Server 2012 R2、Windows RT 8.1、Windows 10、Windows Server 2016の場合

マイクソフトから3月にリリースされているセキュリティ更新プログラムMS17-010を適用してください。

Windows Server 2003、Windows XP、Windows XP Embedded、Windows 8の場合

マイクソフトから、緊急でリリースされたセキュリティ更新プログラムを適用してください。

セキュリティソフトを導入し、定義ファイルを常に最新の状態に保ってください。

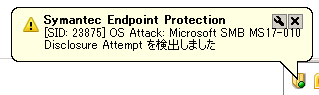

シマンテックのEndpoint Protectionが脆弱性(SMB1)への攻撃を検知すると、図3のようなアラームを表示します。

図4: シマンテックでの攻撃検知アラーム

WannaCryは、インターネット上のIPv4アドレスをランダムに探索し、感染活動を試みます。ネットワークからの攻撃(MS17-010、CVE-2017-0145の悪用)を防ぐ回避策は、次の通りです。

SMB1(Server Message Block v1)の無効化

SMBボート番号(445)のブロック

Wannacry

SHA256:24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

MD5:db349b97c37d22f5ea1d1841e3c89eb4

ランサムウェアWannaCryは、感染PCに設定されているDNSサーバに、動作確認用サイトのIPアドレスを問合せます。その後、動作確認用サイトへのHTTPアクセスに成功すれば活動(拡散活動、ランサム活動など)を停止します。ランサムウェアWannaCryで動作を追試し、HTTP応答が「HTTP/1.1 200 OK」「HTTP/1.1 403 Forbidden」のいずれの場合も、即時に活動を停止することを確認しました(図 5)。なお、追試では、図 6に示すネットワーク上に動作確認用のウェブサイト(192.168.20.80)を構築しました。

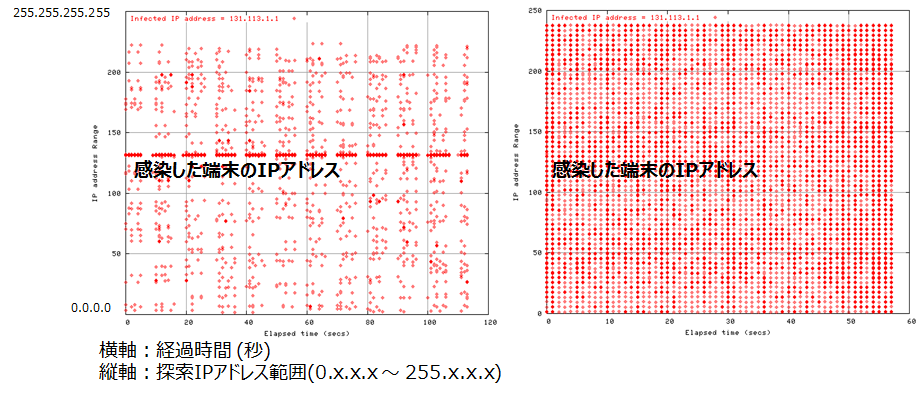

ランサムウェアWannaCryは、同一ネットワーク内の探索を開始し、並行してランダムにIPアドレス空間の探索を開始します。ランサムウェアWannaCryを、図 6に示すようなネットワーク構成の感染PCで実行し、ネットワークワームの特性である感染先の探索方法について調査した結果を紹介します。

調査環境で使用したネットワークの場合には、稼働PCが2台(192.168.20.161, 192.168.20.162)のため、同一ネットワーク内の探索は、ARPパケットを使った探索として観測することになります。感染PC(192.168.20.161)は、ARPパケットを使って同一ネットワーク内の稼働PCの探索を開始します((3)(a))。次に、ARP応答のある稼働PC(192.168.20.162)に対して、TCPコネクションを確立し、SMB1脆弱性攻撃を仕掛けます((3)(b))。並行して、ランダムにIPアドレス空間を探索を開始します。ランサムウェアWannaCryは、イントラネットでの活動を想定した動作となっており、図 7に示すように、わずか1分程度で、ARP応答のある稼働PC(192.168.20.162)への感染活動を開始しています。

図 7: WannaCry拡散活動に伴う探索IPアドレスの発生分布

同様なネットワーク構成で2000年前半に流布したCodeRed3(2002年)、Slammer(2002年)のネットワーク探索の様子を観測開始から10,000パケットを対象にプロットしたものを図 8に示します。CodeRed3は、感染した端末の近接IPアドレスを中心に探索し、Slammerは全域をランダムに探索しています。

図 8: CodeRed3(左)、Slammer(右)拡散活動に伴う探索IPアドレスの発生分布

次に、図 9にWannaCry、CodeRed3、Slammerの新規IPアドレスの探索速度を示します。WannaCryの探査は決して早いわけではなく、イントラネットでの活動を想定した動作とすることで、拡散活動速度を上げようとしていると言えます。

なお、同一ネットワーク内の稼働PCを探索は、サブネットマスクが/24の場合には、x.x.x.1、x.x.x.2~x.x.x.254、/16の場合には、x.x.0.1、x.x.1.1~x.x.255.1、x.x.0.2、x.x.1.2~x.x.255.2のように探索することになるため、サブネットマスクが広い方が拡散活動効率を下げる可能性がある反面、大量の同報パケットが持続することにより正常通信を阻害する可能性が高くなります。

ランサムウェアWannaCryのSMB1脆弱性攻撃においては、3つのSMBコネクションが利用されています。1つは、感染PCのIPアドレス(192.168.20.161)を含み(図 10)、後続の2つは、マルウェア本体にハードコードされている2つのIPアドレス(192.168.56.20、172.16.99.5)(図 11、図 12)を含んでいます。

接続先がDouble Pulsarに感染していない場合には、図 11に示すように、2つ目のSMBコネクションのtrans2 SESSION_SETUPに対する応答パケットに格納されているMultiplex IDの値が65 (0x41)、感染している場合には81(0x51)となります。また、図 12の右側には、比較のためにMetasploit(ms17_010_eternalblue.rb)の送出パケットを記載しています。

図 10: 感染PCのIPアドレス(192.168.20.161)を含むSMBコネクション

WannaCry(*1)によるネットワーク感染の検証結果、Metasploit(*2)での検証結果、感染報告の状況(*3)を表 1に示します(2017年5月23日時点)。

表 1: 影響有無調査結果

| OS | WannaCry(*1)によるネットワーク感染の検証結果 | Metasploit(*2)での検証結果 | 感染報告の状況(*3) |

| Windows XP 32bit | ブルースクリーン | ー | |

| Windows XP SP2 32bit | ブルースクリーン | ー | |

| Windows XP SP3 32bit | ブルースクリーン | ー | |

| Windows Vista SP2 32bit | ブルースクリーン | ー | |

| Windows 2003 SP2 32bit | ブルースクリーン | ー | |

| Windows 7 SP0 32bit | 感染 | ー | Windows 7 x64: 60.35% Windows 7 31.72% Windows 7 Home x64: 3.67% Windows 7 Home: 2.61% |

| Windows 7 SP1 32bit | 感染 | 失敗 | |

| Windows 7 SP1 64bit | 感染 | 成功 | |

| Windows 2008 R2 64bit | 感染 | 成功 | 2008 R2 Stardard x64: 0.71% 2008 R2 Enterprise x64: 0.56% 2008 R2 上記以外: 0.13% |

| Windows 8.1 64bit | 感染しない | 失敗(*4) | |

| Windows 2012 R2 64bit | 感染しない | 失敗(*5) | |

| Windows 10 pro(Ver1607) 64bit | 感染しない | 失敗(*4) | Windows 10 x64: 0.03% |

*0)ー:未調査

*1)MD5: db349b97c37d22f5ea1d1841e3c89eb4

*2)モジュール名:ms17_010_eternalblue.rb

*3)カスペルスキー: Over 98% of All WannaCry Victims Were Using Windows 7

https://www.bleepingcomputer.com/news/security/over-98-percent-of-all-wannacry-victims-were-using-windows-7/

*4)smb_ms17_010.rbでは脆弱性ありと判定

*5)Anonymous loginでエラーが発生

担当:寺田、大西

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています