![]()

更新日:2014年05月09日

サイバーセキュリティ情報交換フレームワーク CYBEX シリーズは、2009年9月に 新業務項目 (NWI: New Work Item) として採択され、[ ITU-T >> SG17: SECURITY >> Question 4/17 - Cybersecurity ] グループ (ラポータ: 門林雄基氏@NICT) で検討されています。

サイバーセキュリティ情報交換フレームワーク CYBEX シリーズを活用していくために、HIRT-PUB14008 では、CYBEX シリーズの仕様について紹介したいと思います。

CYBEX シリーズは、サイバーセキュリティ情報を各機関の間で交換するためのフレームワークで、6つの技術群 (クラスタ) に分け、仕様が規定されています。

CVE (Common Vulnerability and Exposures)

共通脆弱性識別子

プログラム自身に内在するプログラム上のセキュリティ問題に一意の番号を付与する仕様

CVSS (Common Vulnerability Scoring System)

共通脆弱性評価システム

脆弱性自体の特性、パッチの提供状況、ユーザ環境での影響度などを考慮し深刻度を評価する仕様

CWE (Common Weakness Enumeration)

共通脆弱性タイプ一覧

脆弱性の種類を一意に識別するために、脆弱性タイプの一覧を体系化する仕様

CWSS (Common Weakness Scoring System)

共通脆弱性タイプ評価システム

脆弱性タイプによる深刻度を評価する仕様

OVAL (Open Vulnerability and Assessment Language)

セキュリティ検査言語

プログラム上のセキュリティ問題や設定上のセキュリティ問題をチェックするための手続き仕様

XCCDF (Extensible Configuration Checklist Description Format)

セキュリティ設定チェックリスト記述形式

セキュリティチェックリストやベンチマークなどの文書を記述するための仕様

CPE (Common Platform Enumeration)

共通プラットフォーム一覧

情報システムを構成する、ハードウェア、ソフトウェアなどに一意の名称を付与する仕様

CCE (Common Configuration Enumeration)

共通セキュリティ設定一覧

プログラムが稼働するための設定上のセキュリティ問題に一意の番号を付与する仕様

CEE (Common Event Expression)

共通イベント記述形式

ログなどのイベントを記述するための仕様

IODEF (Incident Object Description Exchange Format)

インシデントオブジェクト記述交換形式

Phishing, fraud, and misuse format

フィッシング、詐欺、誤用の報告形式

CAPEC (Common Attack Pattern Enumeration and Classification)

共通攻撃パターン一覧

攻撃方法の種類を一意に識別するために、攻撃方法タイプの一覧を体系化する仕様

CybOX (Cyber Observable eXpression)

サイバー攻撃観測記述形式

サイバー攻撃の事象を記録し、交換するために開発されたサイバー攻撃の観測事象を記述するための仕様

MAEC (Malware Attribute Enumeration and Characterization)

マルウェア特徴属性一覧

マルウェアの動作、痕跡、攻撃パターンなどの属性を記述するための仕様

STIX (Structured Threat Information eXpression)

脅威情報構造化記述形式

サイバー空間における脅威の分析、サイバー攻撃を特徴付ける事象(indicator)の特定、サイバー攻撃対応の管理、サイバー攻撃に関する情報の共有などを目的とした仕様

MMDEF (Malware Metadata Exchange Format)

マルウェア属性データ交換形式

TLP (Traffic Light Protocol)

情報共有レベル区分

情報共有レベルで機密情報の取り扱い要件の仕様

TPM (Trusted Platform Module)

ハードウェアを利用してユーザ認証を実現する仕様

TNC (Trusted Network Connect)

ハードウェアを利用して、ネットワーク上でアクセス制御を実現する仕様

EAA (Entity Authentication Assurance)

各エンティティの同一性を維持するための認証ライフサイクルのフレームワーク

EVCERT (Extended Validation CERTificate framework )

拡張認証証明書 (EVC: Extended Validation Certificates) の発行ならびに維持に必要な技術、 プロトコル、証明、ライフサイクルマネジメント、監査

ETSI TS 102 042

証明書発行機関が、公開鍵証明書や EVC を発行するのに必要なポリシー

RID (Real-time Internetwork Defense)

Transport of real-time inter-network defence messages

Blocks Extensible Exchange Protocol (BEEP) profile for CYBEX

Simple object access protocol (SOAP) for CYBEX

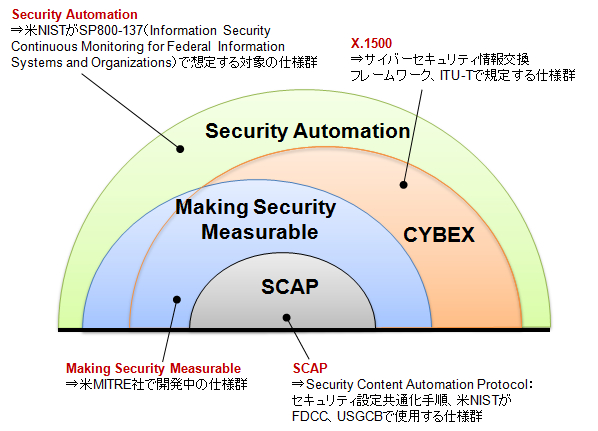

図1:サイバーセキュリティ情報交換に関する仕様の包含関係

(1) SCAP (Security Content Automation Protocol:セキュリティ設定共通化手順)

米国では、2002年の FISMA (Federal Information Security Management Act:連邦情報セキュリティマネジメント法) の施行以降、セキュリティ規格やガイドラインに従い、情報システムにセキュリティ要件を反映する活動が進められています。 2007年には、OMB (Office of Management and Budget:米国行政予算管理局) 主導により、Windows ソフトウェアを「共通セキュリティ設定」に準拠させる FDCC (Federal Desktop Core Configuration:連邦政府共通デスクトップ基準) が導入され、2010年には、連邦政府CIO評議会 (Federal CIO Council) 主導で、広く使われているプラットフォームを対象に「共通セキュリティ設定」に準拠させる USGCB(The United States Government Configuration Baseline:米国政府共通設定基準) が導入されました。

SCAP (Security Content Automation Protocol:セキュリティ設定共通化手順) は、NIST (National Institute of Standards and Technology:米国国立標準技術研究所) が中心となって、連邦政府で使われているプラットフォームが FDCC、USGCB に沿っているかを自動化(機械化)するための仕様群として普及展開されています。

(2) Making Security Measurable

セキュリティに関連する共通基準を整備することにより、セキュリティ対策全般に関わる処理の自動化(機械化)も促進されることになります。 SCAP の仕様開発を担当している MITRE では、2007年頃から共通識別子 (CVE、CWE、CAPEC、CCE、CPE)、共通仕様 (XCCDF、OVAL、CVSS、ARF、OCIL、MAEC、CVRF、CWSS、CybOX)、リポジトリの視点から "Making Security Measurable" と呼ぶ活動を推進しています。 2013年に入ってからは、利用視点から "Making Security Measurable" に取組み始めています。

+ Software Assurance (ソフトウェア保証)

+ Application Security (アプリケーションセキュリティ)

+ Asset Management (資産管理)

+ Supply Chain Risk Management (サプライチェーンリスク管理)

+ Cyber Intelligence Threat Analysis (サイバーインテリジェンス脅威分析)

+ Cyber Threat Information Sharing (サイバー脅威情報共有)

+ Vulnerability Management (脆弱性管理)

+ Patch Management (パッチ管理)

+ Configuration Management (設定管理)

+ Malware Protection (マルウェア対策)

+ Intrusion Detection (侵入検知)

+ System Assessment (システム評価)

+ Incident Coordination (インシデント調整)

+ Enterprise Reporting (報告)

+ Remediation (修正)

(3) CYBEX (X.1500) シリーズ

CYBEX (X.1500) シリーズでは、サイバーセキュリティ情報交換フレームワークを 6つの技術群 (クラスタ) に分けて検討しています。 特に、「脆弱点、脆弱性及び状態の記述クラスタ」「イベント、インシデント及びヒューリスティクスの記述クラスタ」は、"SCAP" ならびに "Making Security Measurable" の仕様群を中心に構成されています。

また、CYBEX シリーズは、ISO/IEC の推進する「脆弱性情報の開示 (ISO/IEC 29147: "Vulnerability Disclosure")」、「脆弱性対応手順 (ISO/IEC 30111: "Vulnerability Handling Processes")」を補完する技術文書として位置付けられています。

(4) Security Automation

NIST では、2011年9月、定常的なシステム監視の概念規格 SP800-137 をリリースしました。 この規格では、監視対象とする範囲は、脆弱性管理、パッチ管理、マルウェア検知、資産管理、設定管理、ソフトウェア保守、イベント管理、情報管理、ライセンス管理、インシデント管理、ネットワーク管理と多岐分野を想定しています。

図2:定常的なシステム監視で想定している自動化(機械化)の分野 (出典:SP800-137)

担当:寺田、大西/HIRT

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています