![]()

代表的なワームが送信するパケットの動きをみる

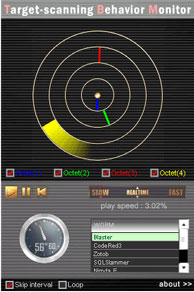

ここでは実際にツールを用いて可視化した代表的な5つのワームの例をご紹介します。

Blasterワームは、Windowsの脆弱性(MS03-026)を攻略するパケットをランダムなIPアドレスのTCP135番ポート(*4)に向けて送信します。

Blasterワームは、宛先IPアドレスの第1〜第3オクテットを固定させながら、第4オクテットのみを昇順で規則正しく単調増加させて探索しています。これはワーム感染ノードと同一セグメントにある近隣ノードを効率的に探索するためであると考えられます。

Nimdaワームは、TCP80番ポートを利用してWebサーバ(IIS:Internet Information Service)の脆弱性(MS00-078)を攻略するほか、TCP137-139, 445番ポートを利用してワームの本体を感染先ノードに転送します。

Nimdaワームは、宛先IPアドレスの第1〜第2オクテットを固定させながら、第3〜第4オクテットをランダムに変化させることで探索範囲を広げます。

Zotobワームは、TCP445番ポートを利用してWindowsのプラグアンドプレイの脆弱性(MS05-039)を攻略するパケットを送信します。

Zotobワームは、宛先IPアドレスの第1〜第3オクテットを固定させながら、第4オクテットを、5つのブロックに分けて規則正しく変化させて探索します。

また、時間の経過と共に、第3オクテットに少しずつランダム性を持たせていくことで、探索対象を徐々に拡大します。

CodeRedワームは、TCP80番ポートを利用してWebサーバ(IIS:Internet Information Service)の脆弱性(MS01-033)を攻略するパケットを送信します。

CodeRedワームは、宛先IPアドレスの第1オクテットを固定させながら、第2〜第4オクテットを変化させて探索します。 また、第3オクテットを、3つのブロックに分けて規則正しく変化させ、さらに第4オクテットについても同様に、複数のブロックに分けて探索します。

SQLSlammerワームは、SQL Server 2000の脆弱性(MS02-039)を狙うワームで、攻略パケットをUDP1434番ポートに向けて送信します。

SQLSlammerワームは、宛先IPアドレスの第1〜第4オクテットの全てをランダムに変化させながら探索します。これは、感染先のネットワークを限定しないで、広域な範囲を探索するためであると考えられます。

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています